Вход с ключом безопасности что это

Как настроить ключ безопасности для вашей учетной записи Microsoft

В объявлении говорилось: «Мы только что включили возможность безопасного входа в свою учетную запись Microsoft с помощью стандартного устройства, совместимого с FIDO2 – имя пользователя или пароль не требуются! FIDO2 позволяет пользователям использовать основанные на стандартах устройства для простой аутентификации в онлайн-сервисах – как в мобильных, так и в настольных средах. Это доступно сейчас в Соединенных Штатах и будет распространено по всему миру в течение следующих нескольких недель ».

Что такое ключ безопасности

Ключ безопасности – это физическое устройство, которое можно использовать для входа вместо использования вашего имени пользователя и пароля. Однако вам всегда понадобится PIN-код с ключом безопасности по очевидным причинам безопасности. Вы также можете добавить свой замок отпечатков пальцев с ключом безопасности для дополнительной безопасности. Ключи безопасности также доступны в продаже у продавцов, занимающихся компьютерными аксессуарами.

С помощью этой новой функции вы можете войти в службы Microsoft без ввода пароля. В настоящее время эта функция ограничена несколькими службами Microsoft, такими как Microsoft Edge, Outlook, OneDrive, Skype и Microsoft Store.

Настройте и используйте ключ безопасности для своей учетной записи Microsoft

Перед началом убедитесь, что ваша система обновлена до Windows 10 Октябрь 2018 Обновление. Затем скопируйте эту ссылку и откройте ее – « https://account.live.com/proofs/manage/additional?mkt=en-US&refd=account.microsoft.com&refp=security ».

Вам будет предложено войти в свою учетную запись Microsoft. Войдите, и вы откроете новую вкладку.

Убедитесь, что вам нужен ключ безопасности типа USB или NFC, и нажмите Далее.

Microsoft Edge перенаправит вас, чтобы завершить настройку, а затем вам нужно вставить нажмите ключ безопасности.

Затем вам нужно создать PIN-код. Вы можете использовать свой существующий ПИН-код, если таковой имеется.

Посмотрите, есть ли у вашего ключа золотой диск или кнопка. Коснитесь его и назовите свой ключ безопасности.

Ваш ключ безопасности готов, и теперь вы можете войти в свою учетную запись Microsoft, используя его.

Выйдите из системы и используйте этот ключ безопасности для входа.

Общая информация о вариантах проверки подлинности без использования пароля для Azure Active Directory

Такие функции, как многофакторная проверка подлинности (MFA), — отличный инструмент для защиты организации, но пользователей часто раздражает дополнительный уровень безопасности помимо ввода паролей. Методы проверки подлинности без пароля более удобны, потому что вместо пароля вам нужно что-то, что у вас есть, а также что-то, относящееся непосредственно к вам или известное только вам.

| Аутентификация | То, что у вас есть | Что-то, относящееся непосредственно к вам, или то, что вы знаете |

|---|---|---|

| Вход без пароля | Устройство или телефон с Windows 10 или ключ безопасности | Биометрические данные или ПИН-код |

У каждой организации есть свои потребности в отношении проверки подлинности. В Microsoft Global Azure и Azure для государственных организаций предусмотрены следующие три варианта проверки подлинности без пароля, которые интегрируются с Azure Active Directory (Azure AD):

Windows Hello для бизнеса

Windows Hello для бизнеса идеально подходит для информационных работников, у которых есть назначенный им компьютер под управлением Windows. Биометрическая информация и учетные данные напрямую привязаны к компьютеру пользователя, что исключает доступ других пользователей, кроме владельца. Благодаря интеграции с инфраструктурой открытых ключей (PKI) и встроенной поддержке единого входа (SSO) Windows Hello для бизнеса является удобным способом беспроблемного доступа к корпоративным ресурсам в локальной среде и в облаке.

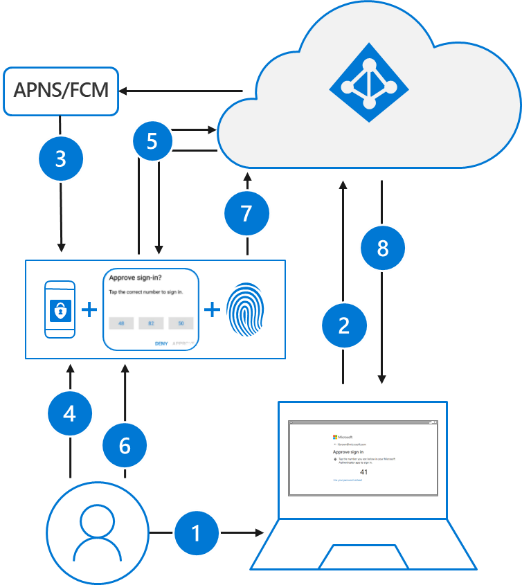

Ниже показано, как процедура входа работает с Azure AD.

С помощью руководства по планированию вы можете принять решение о типе развертывания Windows Hello для бизнеса и факторах, которые необходимо учитывать.

Приложение Microsoft Authenticator

Вы также можете разрешить сотруднику использовать свой телефон в качестве беспарольного способа проверки подлинности. Возможно, вы уже используете приложение Microsoft Authenticator в качестве удобного инструмента многофакторной проверки подлинности в дополнение к паролю. Приложение Authenticator также можно использовать для входа без пароля.

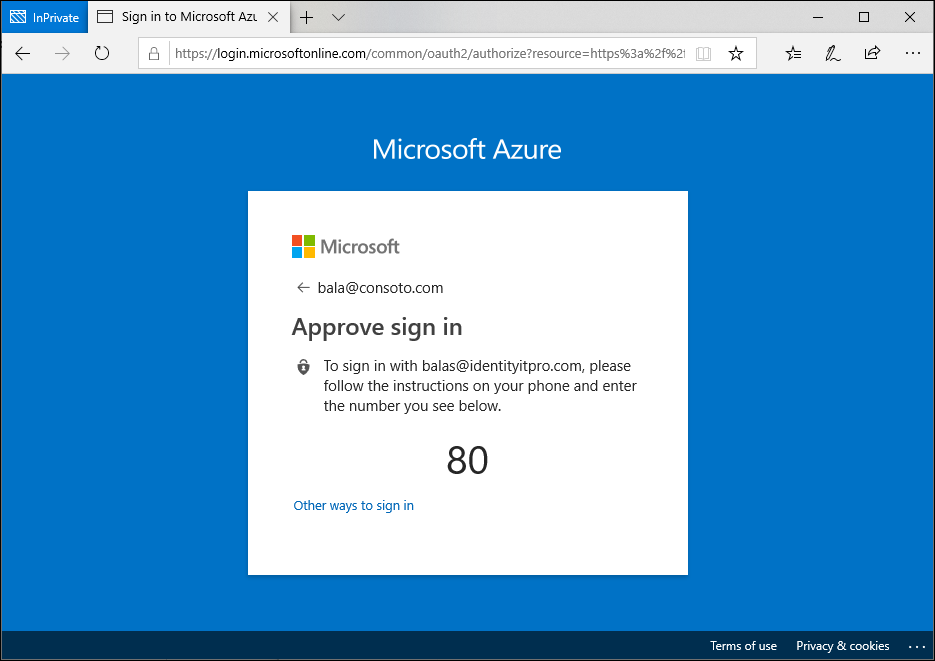

Приложение Authenticator позволяет использовать любой телефон с iOS или Android для надежной проверки подлинности без пароля. Чтобы войти на любую платформу или в любой браузер, пользователь получает уведомление на телефон, сопоставляет номер на экране с номером на телефоне, а затем подтверждает вход с использованием своих биометрических данных или ПИН-кода. Сведения об установке см. в статье Загрузка и установка приложения Microsoft Authenticator.

Проверка подлинности без пароля с помощью приложения Authenticator происходит по той же базовой схеме, что и в случае с Windows Hello для бизнеса. Она несколько сложнее, так как пользователя необходимо идентифицировать, чтобы служба Azure AD могла найти соответствующую версию Microsoft Authenticator:

Чтобы приступить к работе с решением для входа без пароля, воспользуйтесь следующими инструкциями:

Ключи безопасности FIDO2

Организация FIDO Alliance (Fast IDentity Online, быстрая идентификация в сети) помогает популяризировать открытые стандарты проверки подлинности и сократить использование пользователей в этих целях. FIDO2 — это новейшая версия стандарта, включающая стандарт веб-аутентификации (WebAuthn).

Ключи безопасности FIDO2 — это способ проверки подлинности без пароля на основе стандартов, реализуемый в любом форм-факторе. Fast Identity Online (FIDO) представляет собой открытый стандарт для проверки подлинности без пароля. FIDO позволяет пользователям и организациям входить на свои ресурсы без ввода имени или пароля с помощью внешнего ключа безопасности или ключа платформы, встроенного в устройство.

Пользователи могут зарегистрироваться, а затем выбрать ключ безопасности FIDO2 в интерфейсе входа в качестве основного средства проверки подлинности. Ключи безопасности FIDO2, как правило, представляют собой устройства USB, однако можно использовать и устройства с Bluetooth или NFC. При использовании аппаратного устройства для проверки подлинности безопасность учетной записи повышается, так как пароль невозможно подобрать или похитить.

Ключи безопасности FIDO2 можно использовать для входа на устройства Windows 10, присоединенные (в том числе гибридно) к Azure AD или гибридные и для реализации единого входа на облачные и локальные ресурсы. Пользователи также могут входить в поддерживаемых браузерах. Ключи безопасности FIDO2 — отличный вариант для предприятий с очень высокими требованиями к безопасности либо сценариями и сотрудниками, которые не готовы либо не могут использовать свой телефон в качестве второго фактора.

При входе пользователя с помощью ключа безопасности FIDO2 используется описанная ниже процедура.

Поставщики ключей безопасности FIDO2

Перечисленные ниже поставщики предлагают ключи безопасности FIDO2 различных форм-факторов, пригодные для входа без пароля. Мы рекомендуем изучить характеристики безопасности этих ключей, обратившись за информацией к поставщику, а также в FIDO Alliance.

| Поставщик | Биометрические данные | USB | NFC | BLE | Сертифицировано для FIPS | Contact |

|---|---|---|---|---|---|---|

| AuthenTrend |  |  |  |  |  | https://authentrend.com/about-us/#pg-35-3 |

| Ensurity |  |  |  |  |  | https://www.ensurity.com/contact |

| Excelsecu |  |  |  |  |  | https://www.excelsecu.com/productdetail/esecufido2secu.html |

| Feitian |  |  |  |  |  | https://shop.ftsafe.us/pages/microsoft |

| Fortinet |  |  |  |  |  | https://www.fortinet.com/ |

| GoTrustID Inc. |  |  |  |  |  | https://www.gotrustid.com/idem-key |

| HID |  |  |  |  |  | https://www.hidglobal.com/contact-us |

| Hypersecu |  |  |  |  |  | https://www.hypersecu.com/hyperfido |

| IDmelon Technologies Inc. |  |  |  |  |  | https://www.idmelon.com/#idmelon |

| Kensington |  |  |  |  |  | https://www.kensington.com/solutions/product-category/why-biometrics/ |

| KONA I |  |  |  |  |  | https://konai.com/business/security/fido |

| NEOWAVE |  |  |  |  |  | https://neowave.fr/en/products/fido-range/ |

| Nymi |  |  |  |  |  | https://www.nymi.com/nymi-band |

| Octatco |  |  |  |  |  | https://octatco.com/ |

| OneSpan Inc. |  |  |  |  |  | https://www.onespan.com/products/fido |

| Thales Group |  |  |  |  |  | https://cpl.thalesgroup.com/access-management/authenticators/fido-devices |

| Thetis |  |  |  |  |  | https://thetis.io/collections/fido2 |

| Token2 Switzerland |  |  |  |  |  | https://www.token2.swiss/shop/product/token2-t2f2-alu-fido2-u2f-and-totp-security-key |

| TrustKey Solutions |  |  |  |  |  | https://www.trustkeysolutions.com/security-keys/ |

| VinCSS |  |  |  |  |  | https://passwordless.vincss.net |

| Yubico |  |  |  |  |  | https://www.yubico.com/solutions/passwordless/ |

Если вы приобретаете и планируете использовать ключи безопасности на основе NFC, вам потребуется поддерживаемый NFC-сканер. Наличие NFC-сканера не является требованием или ограничением Azure. Чтобы получить список поддерживаемых NFC-сканеров, обратитесь к поставщику своего ключа безопасности NFC.

Если вы являетесь поставщиком и хотите занести свое устройство в списке поддерживаемых, ознакомьтесь с нашими инструкциями по получению статуса поставщика ключа безопасности FIDO2, совместимого с решениями Майкрософт.

Чтобы приступить к работе с ключами безопасности FIDO2, воспользуйтесь следующими инструкциями:

Поддерживаемые сценарии

Действительны следующие условия.

Администраторы могут включать различные способы проверки подлинности без пароля для своего арендатора.

Администраторы могут развертывать эти решения для всех сотрудников организации или выбирать отдельных пользователей и группы в арендаторе для каждого способа.

Пользователи могут регистрироваться и управлять этими способами проверки подлинности без пароля на портале учетных записей.

Пользователям доступны перечисленные ниже способы проверки подлинности без пароля.

Пользователи могут использовать учетные данные без пароля для доступа к ресурсам арендаторов, где они работают в режиме гостя, но при этом от них все равно может требоваться прохождение MFA на соответствующем арендаторе. Дополнительные сведения см. в статье Возможное дублирование многофакторной проверки подлинности.

Пользователи не могут регистрировать учетные данные для входа без пароля на арендаторе, где они работают в режиме гостя, равно как и иметь управляемый пароль на этом арендаторе.

Выбор способа входа без пароля

Выбор между тремя вариантами входа без пароля зависит от требований вашей компании к безопасности, платформе и приложениям.

Ниже приведены факторы, которые следует учитывать при выборе беспарольной технологии Майкрософт.

| Windows Hello для бизнеса | Входа без пароля с помощью приложения Microsoft Authenticator | Ключи безопасности FIDO2 | |

|---|---|---|---|

| Предварительные требования | Windows 10 версии 1809 или более поздней. Azure Active Directory | Приложение Microsoft Authenticator Телефон (устройства iOS и Android с Android 6.0 или более поздней версии) | Windows 10 версии 1903 или более поздней Azure Active Directory |

| Режим | Платформа | Программное обеспечение | Оборудование |

| Системы и устройства | Компьютер со встроенным доверенным платформенным модулем (TPM) ПИН-код и распознавание биометрических данных | ПИН-код и распознавание биометрических данных на телефоне | Устройства безопасности FIDO2, совместимые с решениями Майкрософт |

| Возможности для пользователя | Вход с использованием ПИН-кода или распознавания биометрических данных (лица, сетчатки или отпечатка пальца) с помощью устройств Windows. Проверка подлинности Windows Hello привязана к устройству; для доступа к корпоративным ресурсам пользователю требуются как устройство, так и компонент входа, например ПИН-код или биометрический фактор. | Выход с использованием мобильного телефона со сканером отпечатков пальцев, распознаванием лица или сетчатки или ПИН-кодом. Пользователи входят в рабочую или личную учетную запись со своего компьютера или мобильного телефона. | Вход с помощью устройства безопасности FIDO2 (биометрических данных, ПИН-кода и NFC) Пользователи получают доступ к устройству согласно политике своей организации и проходят проверку подлинности с помощью ПИН-кода и биометрических данных с использованием таких устройств, как USB-ключи безопасности и смарт-карты, ключи или переносные устройства с поддержкой NFC. |

| Возможные сценарии | Беспарольный интерфейс с использованием устройства Windows. Подходит для выделенных рабочих компьютеров с возможностью единого входа на устройство и в приложения. | Портативное беспарольное решение с использованием мобильного телефона. Подходит для доступа к рабочим и личным приложениям в Интернете с любого устройства. | Беспарольный интерфейс для сотрудников с использованием биометрии, ПИН-кода и NFC. Подходит для работы на общих компьютерах и в том случае, когда мобильный телефон не является приемлемым вариантом (например, для персонала службы поддержки, общедоступных терминалов или в медицинских учреждениях). |

С помощью таблицы ниже вы можете выбрать способ с учетом ваших потребностей и пользователей.

| Пользователь | Сценарий | Среда | Технология входа без пароля |

|---|---|---|---|

| Администратор | Безопасный доступ к устройству для задач управления | Выделенное устройство под управлением Windows 10 | Windows Hello для бизнеса и/или ключ безопасности FIDO2 |

| Администратор | Задачи управления на устройствах не на платформе Windows | Мобильное устройство или устройство не под управлением Windows | Входа без пароля с помощью приложения Microsoft Authenticator |

| Информационный работник | Офисная работа | Выделенное устройство под управлением Windows 10 | Windows Hello для бизнеса и/или ключ безопасности FIDO2 |

| Информационный работник | Офисная работа | Мобильное устройство или устройство не под управлением Windows | Входа без пароля с помощью приложения Microsoft Authenticator |

| Линейный персонал | Терминалы на заводах, фабриках и в магазинах или ввод данных | Общие устройства под управлением Windows 10 | Ключи безопасности FIDO2 |

Дальнейшие действия

Чтобы приступить к работе с решениями для входа без пароля в Azure AD, воспользуйтесь одним из следующих пособий: