какую уязвимость в windows проще всего использовать злоумышленникам

Свежие уязвимости для ОС Windows

Уязвимости в ОС и программном обеспечении всегда являлись одними из самым мощных векторов тестирования на проникновение. Какими интересными свежими уязвимостями можно пополнить свой арсенал? В статье попробуем разобраться, как работают 3 уязвимости в ОС Windows и MS Office, которые были опубликованы в последние полгода.

Список уязвимостей

С каждым годом, несмотря на улучшение процессов разработки программного обеспечения и введения большого количества систем защит, количество выпускаемых в паблик эксплойтов растет. Поэтому, чтобы не потеряться в этом море ошибок и готовых эксплойтов, выполним несколько шагов.

Шаг первый — определим набор программного обеспечения, который нам был бы интересен. Так как пентест обычно проводится для корпоративных сетей, где особой популярностью пользуется ОС Windows, то логично будет в список включать уязвимости для нее и её компонентов. Итак, в списке следующий софт:

Windows Server 2016, 2019

Пакет приложений MS Office

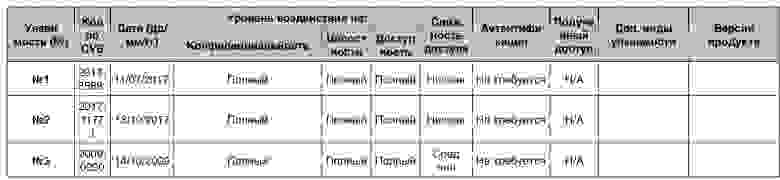

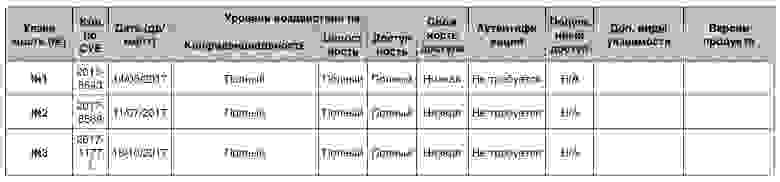

Быстрый поиск через любую поисковую машину находит несколько тысяч уязвимостей, которые были выпущены в public для перечисленных продуктов. Определим небольшой список:

CVE-2021-1727

Уязвимость в ОС Windows, согласно находится в Windows Installer сервисе. Успешная эксплуатация может позволить повысить свои привилегии до уровня пользователя System. Иными словами, это полная компрометация ОС. Описание, в чем конкретно заключается уязвимость, не доступно. Среди уязвимых систем — Windows 7, 8, 10 до 2004 билда включительно.

Попробуем найти информацию среди уже готовых эксплойтов. Первая же ссылка нас приводит к вот этому репозиторию. Эксплойт написан на языке программирования C++. В этот раз нам повезло: PoC снабжен исходным кодом, в котором есть даже интересные комментарии. С использованием исходного кода опишем верхнеуровнего алгоритм эксплойта:

На строке 76 и 77 внутри цикла устанавливается приоритет процесса и потока эксплойта.

Это может указывать на то, что эксплойт использует проблему типа Race Condition.

Подтверждение пункту 2 можно привести так же использование вот такого цикла для загрузки процессора:

Основная эксплуатация происходит параллельно следующей команде:

Таким образом, перед нами эксплойт, который приводит к Race Condition и, используя эту уязвимость, перезатирает исполняемый файл для сервиса внутри Windows. В данном случае используется сервис «Fax».

CVE-2021-1732

Уязвимость в Windows Win32k подсистеме. Win32k — самая популярная подсистема для повышения привилегий. Данная уязвимость не стала исключением. Основные проблемы, которые преследуют эту подсистему — рассинхронизация создания и уничтожения объектов, с которыми работают алгоритмы. Практически всегда это элементы пользовательского интерфейса, которые создаются со случайными значениями параметров инициализации.

Публичный эксплойт для этой уязвимости можно также найти в репозитории здесь.

Сам эксплойт использует достаточно простой алгоритм, однако, благодаря введенным в ОС подсистемам защиты, выполнение этого алгоритма может быть достаточно нетривиальной задачей.

Итак, чтобы повысить привилегии для пользователя, эксплойт выполняет следующие этапы:

Создание и инициализация фэйковых объектов подсистемы Win32k

Использование уязвимости или стандартного механизма ОС для получения маппинга оперативной памяти ядра ОС

Поиск primary Token в памяти запущенного процесса

Модификация привилегий напрямую или с использованием донорского процесса, как правило это процесс System.exe

CVE-2021-40444

Уязвимость в модуле mshtml, который используется для работы с разметкой в ОС Windows. Наиболее популярной уязвимость стала в совокупности с использованием MS Office пакета приложений. Это, наверное, одна из самых простых узявимостей, которые появлялись за последнее время. Уязвимость достаточно быстро получила большое количество фреймворков для воспроизведения и использования. Например, вот этот репозиторий.

Суть уязвимости заключается в том, что mshtml используется для того, чтобы скачивать из сети шаблоны для работы с Office документами. Причем производятся подобные загрузки автоматически, без какой-либо валидации.

В стандартном сценарии загрузка шаблонов позволяет работать с xml/html файлами, которые могут перемежаться cab архивами. Это обстоятельство и используется для эксплуатации. То есть чтобы стриггерить узявимость, эксплойты из репозитория просто создают подложный файл шаблона и cab файл, который будет выполнять запуск команд на системе с привелегиями пользователя, который открыл документ.

Триггер можно найти здесь.

Выводы

Изучение уязвимостей может помочь более эффективно использовать их при тестировании на проникновение. Без знаний о том, что происходит в результате использования той или иной уязвимости, будет потрачено драгоценное время, которого всегда мало на проведение всех тестов.

Еще несколько поводов немедленно обновить Windows

В октябрьском обновлении Microsoft закрыла 71 уязвимость, в том числе несколько достаточно серьезных.

В последнем вторничном обновлении Microsoft Windows была закрыта в общей сложности сразу 71 уязвимость. Самая опасная из них — обнаруженная нашими технологиями CVE-2021-40449, уязвимость класса use-after-free в драйвере Win32k, которая уже эксплуатируется злоумышленниками. О ней мы писали во вторник.

Однако кроме нее были закрыты еще три достаточно серьезные уязвимости, информация о которых уже попала в публичный доступ. В данный момент Microsoft называет вероятность их эксплуатации «Less likely». Но надо иметь в виду, что эти уязвимости уже активно обсуждаются в Интернете, к тому же существуют доказательства осуществимости атак — поэтому не исключено, что кто-то попробует воспользоваться какой-либо уязвимостью на практике.

Уязвимость в ядре Microsoft Windows

CVE-2021-41335, самая опасная дыра из трех, имеет рейтинг 7,8 по шкале CVSS. Она содержится в ядре Microsoft Windows и допускает повышение привилегий потенциально вредоносного процесса.

Обход Windows AppContainer

Вторая уязвимость, CVE-2021-41338, позволяет обойти ограничения среды Windows AppContainer, которая служит для защиты приложений и процессов. Эту возможность дает существование дефолтных правил Windows Filtering Platform, которые при совпадении определенных условий могут быть использованы для обхода ограничений. В результате это может привести к повышению привилегий.

Уязвимость была обнаружена участниками проекта Google Project Zero, которые сообщили о ней в Microsoft в июле и предоставили компании 90-дневный срок на устранение, после чего опубликовали доказательство ее применения в открытом доступе. Уязвимость имеет рейтинг 5,5 по шкале CVSS.

Уязвимость в Windows DNS Server

Уязвимость CVE-2021-40469 актуальна только для машин под Microsoft Windows, работающих в качестве серверов DNS. Но при этом уязвимы все актуальные серверные версии системы, начиная с Server 2008 и заканчивая недавно вышедшей Server 2022. Уязвимость допускает удаленное выполнение постороннего кода на сервере и имеет рейтинг 7,2 балла по шкале CVSS.

Как защитить компанию от эксплуатации уязвимостей

Как показывают результаты исследования наших коллег, занимающихся реагированием на инциденты, эксплуатация уязвимостей остается одним из популярнейших начальных векторов атаки. Причем далеко не всегда это самые свежие уязвимости — согласно выводам исследования, главная угроза тут не столько «зиродеи», сколько несвоевременная установка обновлений в целом. Поэтому мы всегда рекомендуем централизованно устанавливать обновления на все подключенные устройства. Особенно это актуально для критических приложений — операционных систем, браузеров и защитных решений.

А чтобы вашу компанию не могли атаковать при помощи пока неизвестных уязвимостей, следует использовать защитные решения с проактивными технологиями, способными выявить эксплойты нулевого дня.

Уязвимости операционных систем. Часть II

Нет худа без добра, а добра без худа. В каждой бочке меда есть ложка дегтя. Существует довольно много народных мудростей, афоризмов и цитат на тему наличия недостатков в чем-либо. Мы же с вами сегодня продолжим изучать недостатки, а точнее уязвимости, различных ОС (операционных систем). Представляю вашему вниманию вторую часть из серии публикаций «Уязвимости ОС». Первую вы можете найти тут (ссылка на часть I). Сегодня мы изучим проблемные места нескольких представителей семейства Windows и его извечного противника — macOS.

Но для начала я хотел бы напомнить о том, почему именно эти ОС мы сегодня рассматриваем, как выбираются уязвимости и какие данные о них содержатся в таблицах, коих вы увидите довольно много ниже по тексту.

В данной части мы будем изучать вторую пятерку операционных систем из таблицы ниже (выделены жирным шрифтом):

| Название ОС | Производитель | Общее число уязвимостей за 2017 год | Общее число уязвимостей за 2016 год | Общее число уязвимостей за все время ведения статистики |

|---|---|---|---|---|

| Android | 666 | 523 | 1357 | |

| Linux Kernel | Linux | 381 | 217 | 1921 |

| Iphone Os | Apple | 293 | 161 | 1277 |

| Windows 10 | Microsoft | 226 | 172 | 451 |

| Windows Server 2016 | Microsoft | 212 | 39 | 251 |

| Windows Server 2008 | Microsoft | 212 | 133 | 981 |

| Mac Os X | Apple | 210 | 215 | 1888 |

| Windows Server 2012 | Microsoft | 201 | 156 | 606 |

| Windows 7 | Microsoft | 197 | 134 | 838 |

| Windows 8.1 | Microsoft | 192 | 154 | 542 |

| Windows Rt 8.1 | Microsoft | 124 | 139 | 438 |

| Debian Linux | Debian | 95 | 327 | 1029 |

| Fedora | Fedora project | 84 | 120 | 441 |

| Ubuntu Linux | Canonical | 66 | 279 | 867 |

| Watchos | Apple | 65 | 77 | 231 |

| Windows Vista | Microsoft | 64 | 125 | 814 |

| Opensuse | Opensuse Project | 58 | 5 | 119 |

| Leap | Opensuse Project | 57 | 2 | 60 |

| Leap | Novell | 48 | 260 | 349 |

| XEN | XEN | 44 | 28 | 228 |

В таблицах каждого из типов уязвимостей указываются определенные дополнительные параметры, касающиеся той или иной уязвимости. Подробнее о них.

Уровень воздействия на

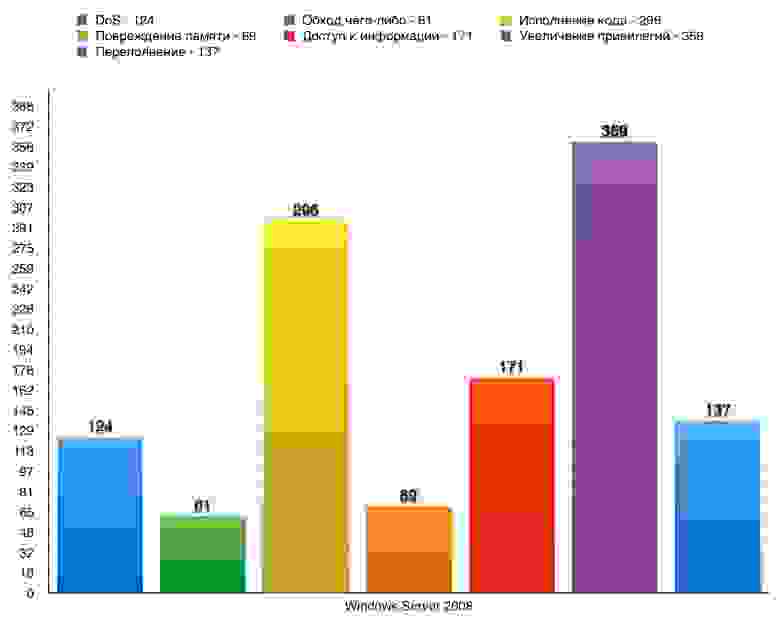

1. Windows Server 2008

Windows Server 2008 — серверная операционная система от Microsoft, выпущенная 27 февраля 2008 года. Стала первым представителем нового поколения ОС семейства Vista. Данная ОС, ставшая заменой Windows Server 2003, обладала множеством новых функций, в том числе и улучшенными протоколами безопасности. На данный момент современное оборудование уже не поддерживает некогда революционную серверную ОС. Сейчас пришла эра версий 2012 и 2016 года.

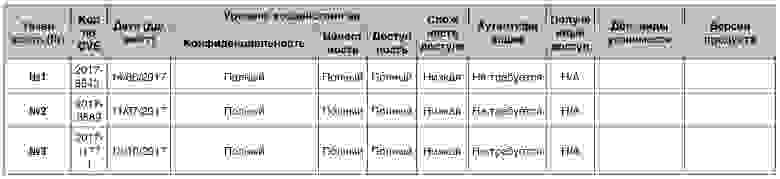

Из 125 уязвимостей 4 набрали 10 баллов.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Уязвимость №2

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Создавая задачу для печати через Print Spooler открывало возможность устроить DoS.

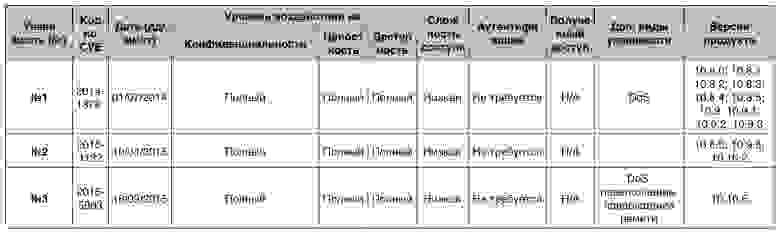

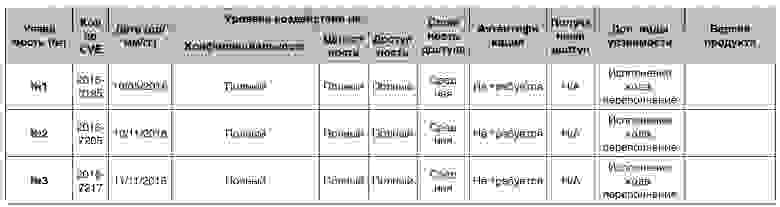

Таблица уязвимостей категории «DoS» в ОС Windows Server 2008

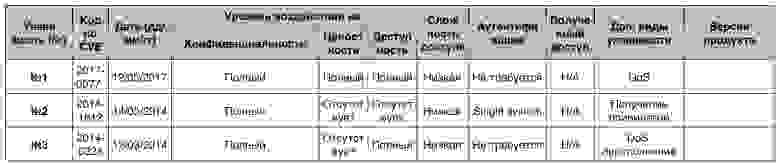

Из 61 уязвимости 10 баллов набрала только одна.

IAS неправильно верифицировал учетные данные в запросе аутентификации MS-CHAP v2 Protected Extensible Authentication Protocol (PEAP), что позволяло удаленно получить доступ к сетевым ресурсам через вредоносный запрос.

IAS — Internet Authentication Service — компонент ОС Windows Server, централизованно управляющий пользовательскими учетными записями.

ATL не мог верным образом ограничивать использование OleLoadFromStream в созданных объектах из потоков данных, что позволяло исполнить произвольный код через созданных HTML документ с ATL компонентом или обойти протоколы безопасности.

ATL — Active Template Library — набор шаблонных классов языка С++, необходимый для упрощения процесса написания COM-компонентов.

Microsoft Internet Explorer 5.01 SP4, 6, 6 SP1, 7, и 8 не предотвращал рендеринг локальный не-HTML файлов как HTML документов, что позволяло удаленно обойти ограничения доступа и считать любые файлы через векторы, включающие в себя эксплойт использования программной text/html как стандартного контент-типа файлов, которые обнаруживаются после редиректа.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows Server 2008

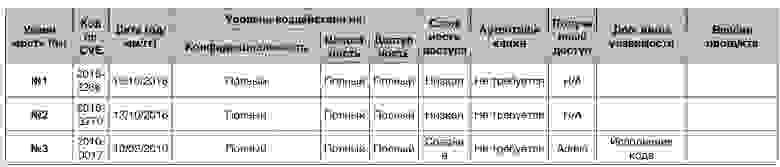

Из 302 уязвимостей получили 10 баллов 37.

ОС предоставляла взломщику полный контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС предоставляла взломщику полный контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

Windows Search давал возможность исполнить код из-за провала в процессе обработки DNS ответов.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows Server 2008

Всего 69 уязвимостей. 10 баллов — 4 уязвимости.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Создавая задачу для печати через Print Spooler открывало возможность повредить память.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows Server 2008

Доступ к информации

Всего — 176. 10 баллов — 0.

Драйверы режима ядра позволяли локальному аутентифицированному пользователю исполнить созданное им приложение для получения информации.

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

SYSVOL — System Volume — общая директория на сервере, которая хранит копии публичных файлов домена.

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows Server 2008

359 — всего. 10 баллов — 2 уязвимости.

Драйверы режима ядра давали возможность получить привилегии через созданное приложение.

Компонент Graphics в ядре позволял локальному пользователю получить привилегии через созданное приложение.

Состояние гонки в реализации SMB клиента позволяло удаленным SMB серверам увеличить привилегии через созданный SMB ответ согласования.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows Server 2008

Из 139 уязвимостей максимальный балл набрали 9 из них.

Создавая задачу для печати через Print Spooler могло привести к программному переполнению.

Функция DSA_InsertItem в Comctl32.dll неверно выделяла память, позволяя удаленному злоумышленнику исполнить код через созданное значение в аргументе на ASP.NE веб-приложение.

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Таблица уязвимостей категории «Переполнение» в ОС Windows Server 2008

2. Mac Os X

Общее число зафиксированных уязвимостей сформировано на базе данных, собранных в период с 1999 по 2017 год, и составляет 1888.

Из 891 уязвимости 10 баллов набрали 47.

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

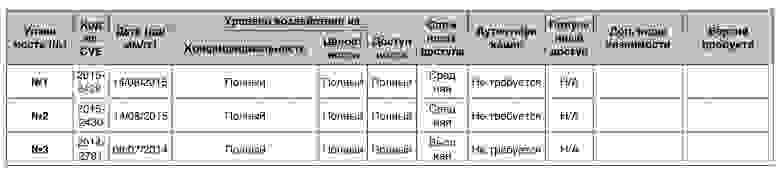

Таблица уязвимостей категории «DoS» в ОС macOS

176 — всего. 10 баллов — 21.

Adobe Reader и Acrobat 10.x (до версии 10.1.14) и 11.x (до версии 11.0.11) позволял взломщику обойти ограничения на исполнение JavaScript API через неустановленный вектор.

Adobe Reader и Acrobat 10.x (до версии 10.1.14) и 11.x (до версии 11.0.11) позволял взломщику обойти ограничения на исполнение JavaScript API через неустановленный вектор.

Компонент File Bookmark в OS X до версии 10.11.2 давал возможность обойти протоколы безопасности sandbox (песочницы) для закладок приложений через созданный путь к файлу.

Таблица уязвимостей категории «Обход чего-либо» в ОС macOS

843 уязвимости всего. Набрали 10 баллов — 83.

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «Исполнение кода» в ОС macOS

425 уязвимостей всего, из которых 10 баллов набрало 26.

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «Повреждение памяти» в ОС macOS

Доступ к информации

230 уязвимостей всего, их которых 10 баллов не набрала ни одна.

Quick Look, во время предпросмотра HTML файла, не предотвращал создание сетевого запроса плагинами, что могло открыть путь к получению информации.

С помощью созданного приложения в окне логина злоумышленник мог получить информацию, исполнить код или привести к DoS.

С помощью созданного приложения в окне логина злоумышленник мог получить информацию, исполнить код или привести к DoS.

Таблица уязвимостей категории «Доступ к информации» в ОС macOS

5 уязвимостей из 161 набрали 10 баллов.

Графические драйверы предоставляли возможность увеличить привилегии через 32-битный исполняемый файл для созданного приложения.

fontd в Apple Type Services (ATS) позволял локальному пользователю получить привилегии через неустановленный вектор.

Ядро ОС давало локальным пользователям возможность получить привилегии через неустановленный вектор.

Таблица уязвимостей категории «Увеличение привилегий» в ОС macOS

691 уязвимость из которых 10 баллов заработали 45.

ImageIO позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им xStride и yStride значения в EXR изображении.

libxml2 позволял удаленному взломщику исполнить произвольный код или организовать DoS через созданные им XML документ.

Audio в OS X до версии 10.12 позволял удаленному взломщику исполнить произвольный код или организовать DoS через неустановленный вектор.

Таблица уязвимостей категории «Переполнение» в ОС macOS

Вышеуказанные данные можно интерпретировать по разному. Однако стоит быть объективными. К примеру, «Доступ к информации» — 230 уязвимостей, но критических среди них нет, что говорит о достойном уровне защиты данных. Конечно, судить о безопасности ОС по наличию дыр нельзя. Стоит рассматривать именно сколько было случаев эксплойта этих дыр.

3. Windows Server 2012

Windows Server 2012 — серверная операционная система от Microsoft, вышедшая 4 сентября 2012 года. Довольно молодая и популярная ОС для серверов, предоставляет пользователям специальную службу Dynamic Access Control, которая улучшая защиту на уровне доменов файлов и повышает безопасность папок.

68 — всего. 10 баллов — 0.

usp10.dll в Uniscribe позволял добавить в файл шрифта EMF+ запись, что открывало возможность исполнить код или привести к DoS.

MSXML 3.0 позволял через созданный XML контент устроить DoS.

MSXML — Microsoft XML Core Services.

atmfd.dll в библиотеке Adobe Type Manager позволял удаленному злоумышленнику устроить DoS через созданный им OpenType шрифт.

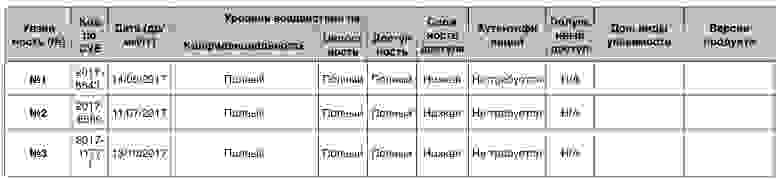

Таблица уязвимостей категории «DoS» в ОС Windows Server 2012

Всего — 62. 10 баллов — 0.

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в реестре через созданное приложение.

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в файловой системе через созданное приложение.

ОС не могла верно ограничить обмен данных клавиатуры и мыши между программами на разных уровнях целостности, что позволяло атакующему обойти ограничения доступа, путем получения контроля над низкоуровневым процессом для запуска экранной клавиатуры, а далее скачать созданное приложение.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows Server 2012

Всего — 167. 10 баллов — 12.

ОС позволяла удаленно получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС позволяла удаленно получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС позволяла удаленно исполнить произвольный код, когда не справлялась с обработкой DNS ответов.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows Server 2012

Всего — 26. 10 баллов — 0.

Animation Manager позволял атакующему через созданный веб-сайт произвести исполнение кода.

Media Foundation позволял атакующему через созданный веб-сайт произвести исполнение кода.

Служба iSNS Server позволяла злоумышленникам отправлять запросы через программное переполнение.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows Server 2012

Доступ к информации

Всего — 159. 10 баллов — 0.

Драйверы режима ядра позволяли локальному аутентифицированному пользователю исполнить специально созданное приложение для положения информации.

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows Server 2012

Всего — 186. 10 баллов — 2.

Драйверы режима ядра позволяли увеличить привилегии через специально созданное приложение.

Компонент Graphics в ядре ОС давал возможность локальным пользователям получить привилегии через созданное приложение.

Программное переполнение в Windows Shell возможность локальным пользователям получить привилегии через созданный briefcase.

briefcase — портфель — средство автоматической синхронизации множественных копий файлов.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows Server 2012

Всего — 72. 10 баллов — 3.

Драйверы режима ядра ОС неправильно обрабатывали объекты памяти. что позволяло взломщику удаленно исполнить код через созданный им TrueType файл шрифта.

Функция DSA_InsertItem в Comctl32.dll неверно выделяла память, позволяя удаленному злоумышленнику исполнить код через созданное значение в аргументе на ASP.NE веб-приложение.

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Таблица уязвимостей категории «Переполнение» в ОС Windows Server 2012

Среди всех уязвимостей самыми распространенными стали те, что приводили к увеличению привилегий. Однако критических последствий они не имели. Более совершенная, с улучшенными протоколами безопасности Windows Server 2012 стала отличной заменой Windows Server 2008.

4. Windows 7

Windows 7 — операционная система пользовательского типа семейства Windows NT, вышедшая 22 октября 2009 года. На данный момент уже существует и набирает обороты новая версия ОС семейства Windows — это Windows 10. Но несмотря на прогресс, семерка остается в лидерах по популярности, занимая примерно 25% рынка. Если же рассматривать исключительно продукты Microsoft, то Windows 7, среди прочих версия (в том числе и 8, и 10) занимает 40%.

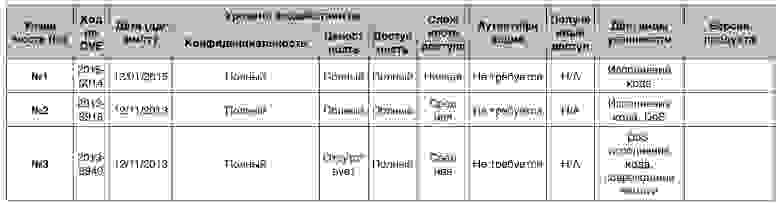

Всего — 90. 10 баллов — 3.

SMB клиент неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

SMB клиент неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Создавая задачу для печати через Print Spooler открывало возможность устроить DoS.

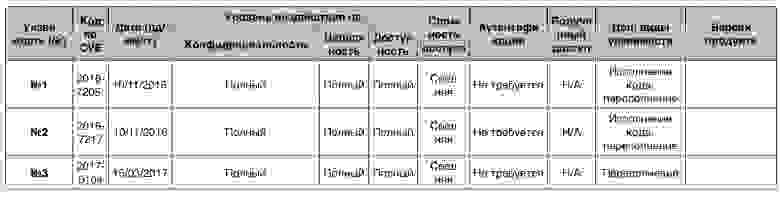

Таблица уязвимостей категории «DoS» в ОС Windows 7

Всего — 56. 10 баллов — 0.

ОС, когда IMJPDCT.EXE был установлен, позволяла удаленному взломщику обойти протоколы безопасности песочницы через созданный PDF документ.

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в реестре через созданное приложение.

ОС позволяла взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в файловой системе через созданное приложение.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows 7

Всего — 237. 10 баллов — 23.

ОС позволяла удаленно исполнить произвольный код из-за того как Windows Search обрабатывал объекты памяти.

ОС позволяла удаленное исполнение кода когда не справлялась с обработкой DNS ответов.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows 7

Всего — 49. 10 баллов — 3.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

SMB клиент в Microsoft Windows Server 2008 R2 неправильно проверял поля в SMB записи ответов, что позволяло SMB серверам и злоумышленникам исполнять код, приводить к DoS через созданный SMBv1 или SMBv2 ответ.

Создавая задачу для печати через Print Spooler открывало возможность повредить память.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows 7

Доступ к информации

Всего — 173. 10 баллов — 0.

Драйверы режима ядра ОС позволяли локальному аутентифицированному пользователю исполнить специально созданное приложение для получения информации.

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows 7

Всего — 333. 10 баллов — 2.

Драйверы режима ядра ОС позволяли локальным пользователям получить привилегии через создание приложение.

Компонент Graphics в ядре ОС давал возможность локальным пользователям получить привилегии через созданное приложение.

Состояние гонки в реализации SMB клиента позволяло удаленным SMB серверам увеличить привилегии через созданный SMB ответ согласования.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows 7

Всего — 110. 10 баллов — 6.

Создавая задачу для печати через Print Spooler пошло привести к программному переполнению.

Функция DSA_InsertItem в Comctl32.dll неверно выделяла память, позволяя удаленному злоумышленнику исполнить код через созданное значение в аргументе на ASP.NE веб-приложение.

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

Таблица уязвимостей категории «Переполнение» в ОС Windows 7

Именно за отсутствие критических багов и дыр Windows 7 заслужила среди пользователей столь большую популярность. Но уязвимости все же есть, и немало, хотя их воздействие на работу системы нельзя назвать значительным.

5. Windows 8.1

Windows 8.1 — операционная система пользовательского типа семейства Windows NT, выпущенная 17 октября 2013. Является переходной между Windows 8 и Windows 10.

Всего — 52. 10 баллов — 0.

usp10.dll в Uniscribe позволял добавить в файл шрифта EMF+ запись, что открывало возможность исполнить код или привести к DoS.

MSXML 3.0 позволял через созданный XML контент устроить DoS.

atmfd.dll в библиотеке Adobe Type Manager позволял удаленному злоумышленнику устроить DoS через созданный им OpenType шрифт.

Таблица уязвимостей категории «DoS» в ОС Windows 8.1

56 уязвимостей всего, из которых 0 набрали 10 баллов.

ОС позволяло взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в реестре через созданное приложение.

ОС позволяло взломщику обойти протоколы безопасности песочницы приложений и провести некие действия в файловой системе через созданное приложение.

ОС не могла верно ограничить обмен данных клавиатуры и мыши между программами на разных уровнях целостности, что позволяло атакующему обойти ограничения доступа, путем получения контроля над низкоуровневым процессом для запуска экранной клавиатуры, а далее скачать созданное приложение.

Таблица уязвимостей категории «Обход чего-либо» в ОС Windows 8.1

Из 155 всего 7 уязвимостей набрали 10 баллов.

ОС позволяло взломщику получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС позволяло взломщику получить контроль над системой, когда Windows Search не справлялся с обработкой объектов памяти.

ОС позволяла удаленно исполнить произвольный код, поскольку не могула обработать DNS ответы.

Таблица уязвимостей категории «Исполнение кода» в ОС Windows 8.1

Всего уязвимостей обнаружено было 24, но 10 баллов не набрала не одна.

Компонент Imaging позволял удаленному взломщику исполнить код через созданный документ.

Animation Manager позволял удаленному взломщику исполнить код через созданный веб-сайт.

Media Foundation позволял удаленному взломщику исполнить код через созданный веб-сайт.

Таблица уязвимостей категории «Повреждение памяти» в ОС Windows 8.1

Доступ к информации

Всего обнаружено 152 уязвимости. 0 набрали 10 баллов.

Драйверы режима ядра ОС позволяли локальному аутентифицированному пользователю исполнить созданное приложение для получения информации.

Реализация Group Policy (групповая политика) не правильно распределяла пароли, что давало возможность завладеть учетными данными и получить привилегии, используя доступ к SYSVOL.

win32k.sys в драйверах режима ядра давал возможность локальным пользователям завладеть информацией из памяти ядра через созданное приложение.

Таблица уязвимостей категории «Доступ к информации» в ОС Windows 8.1

Всего — 161. 10 баллов — 2.

Драйверы режима ядра ОС позволяли локальному пользователю получить привилегии через созданное приложение.

Компонент Graphics в ядре ОС давал возможность локальным пользователям получить привилегии через созданное приложение.

Уязвимость обхода каталогов в ОС позволяло удаленному взломщику получить привилегии через созданный путь в исполнительном файле.

Таблица уязвимостей категории «Увеличение привилегий» в ОС Windows 8.1

Всего уязвимостей — 53. 10 баллов — 1.

Переполнение буфера в службе Telnet позволяло исполнить произвольный код через созданные пакеты.

icardie.dll позволял удаленным взломщикам исполнить код или вызвать DoS через созданную веб-страницу, на которую следует зайти через Internet Explorer.

Программное переполнение в GDI позволяло исполнить произвольный код или привести к DoS через созданное изображение в документе Windows Write (.wri), который неправильно обрабатывался WordPad-ом.

Таблица уязвимостей категории «Переполнение» в ОС Windows 8.1

Практически во всех категориях уязвимостей отсутствуют критические случаи. Больше всего дыр, как и в более ранних версиях ОС Windows, категорий «доступ к информации» и «увеличение привилегий». Первые могут при эксплойте привести к потере данных, а вторые — к активации зловредного ПО, путем увеличения его привилегий.

Статистика — штука тонкая. А точнее запутанная, порой провокационная, а порой и не совсем правдивая. Однако из любых данных можно почерпнуть некую полезную информацию или сделать какие-то выводы. Особенно это полезно, конечно, самим разработчикам ОС. Если знаешь свои уязвимости — может их исправить.

В следующей части кроме еще одной версии ОС Windows (да, их много, простите) мы ознакомится с более необычными операционными системами.

Приятного всем дня и меньше дыр в ваших системах.